创宇区块链安全实验室2021-05-31 12:01:21

创宇区块链安全实验室2021-05-31 12:01:21

2021 年 5 月 28 日,有消息稱 BSC 鏈上DEX協議、自動化的流動性協議的 JulSwap 遭到閃電貸攻擊,知道創宇區塊鏈安全實驗室第一時間展開分析並將攻擊結果簡訊分享給大家,供參考研究。

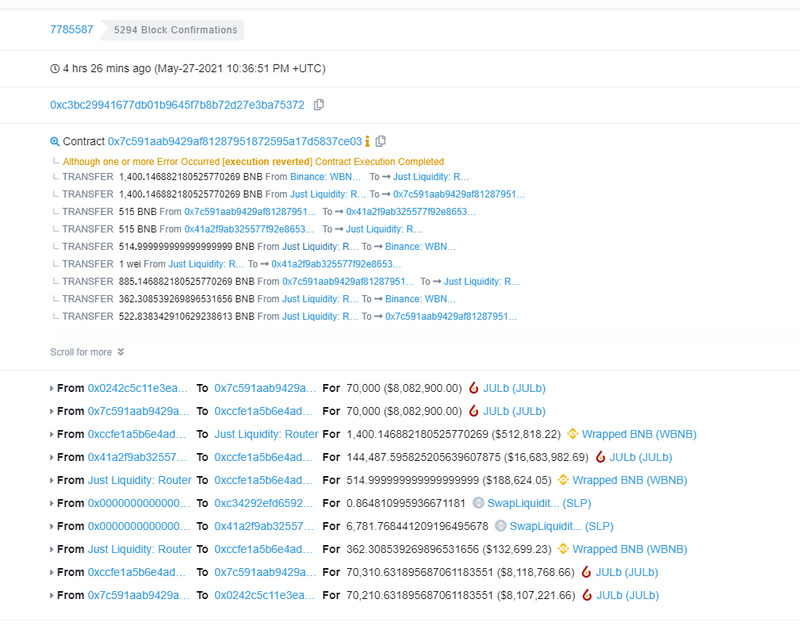

攻擊者交易:

https://bscscan.com/tx/0x1751268e620767ff117c5c280e9214389b7c1961c42e77fc704fd88e22f4f77a攻擊合約地址:0x7c591aab9429af81287951872595a17d5837ce03

1. 通過交易記錄可以看出攻擊者通過閃電貸借到70000個 JULB 代幣,然後調用 JULB-WBNB 的交易對進行兌換得到1400個 BNB,這時攻擊合約中就有了1400個 WBNB。

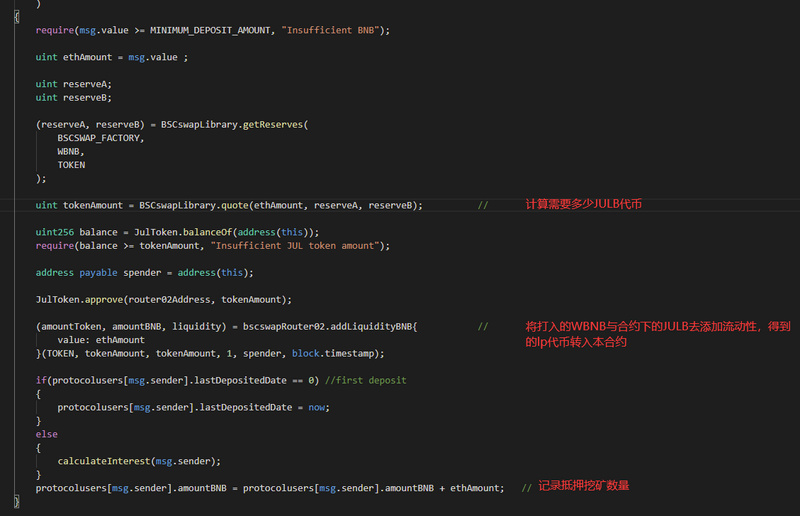

2. 隨後攻擊合約調用JulProtocolV2合約(0x41a2F9AB325577f92e8653853c12823b35fb35c4)的 addBNB 函數進行抵押挖礦。該函數的功能就是通過轉入 WBNB,合約會計算出相應需要多少 JULB 代幣進行添加流動性挖礦,隨後會記錄轉入的 WBNB 的數量用於抵押挖礦,函數代碼如下所示。

3.由於閃電貸兌換了 WBNB,所以 JulProtocolV2 合約錯誤的計算出了14.4w個 JULB 代幣能與515個 WBNB 去交易對中添加流動性,並把 lp 代幣轉入了 JulProtocolV2 合約。此時攻擊合約還剩下885個 WBNB。

4.攻擊者再用剩下的 WBNB 兌換為 JULB,由於 pair 中添加了大量的 JULB 代幣的流動性,所以在兌換時隻需要363個 WBNB 就可以兌換出7w個 JULB 代幣用於還貸,合約還剩下885-363=522個 WBNB,最後把這些 WBNB 轉入錢包地址,攻擊者就完成了一次閃電貸套利。

事件後續JULBSWAP 的 CEO 在 twitter 中發推文稱此次事件由於閃電貸造成的兌換套利,官方將在後續更換新的版本並嚐試開始回購 JULB 代幣用於補償用戶。後續事件如果有新進展,實驗室將會持續跟進,同時我們提醒各大項目方在 defi 項目中一定要做好代碼審計測試,特別是在一些原有功能需求的更改上一定要做好數據測試和安全控製。

以太坊Layer 2必知必会2023-04-26 15:03:27

浅析NFT未来:仅少数项目上涨 出圈项目会成赢家2023-04-26 14:15:26

E-CNY时代来临:当你的工资成为数字人民币2023-04-26 12:43:48

浅谈为什么MEV搜索者矿池并不可行?2023-04-26 12:08:40

"庄家"互撕 曝出加密巨头拉的那些"帮派"2023-04-26 11:59:08

怎样到达Web3世界:使用Web3技术的公司及集成到业务的步骤2023-04-26 11:53:15

稳定币项目 HAI、Starknet 2023 路线图2023-04-26 11:46:35

ChatGPT类产品安全隐患解决?英伟达发布开源工具包2023-04-26 11:26:24

蚂蚁集团发布HOU、AntChainBridge、Web3开放联盟链等多个Web3产品2023-04-26 11:24:46

ChatGPT背后的算力博弈 中国企业亟待打破美国桎梏2023-04-26 10:59:28

简析DWF Labs:出手频繁 颇具争议的加密做市商2023-04-26 10:48:45

NFT 交易平台生存现状研究:后版税战争时代下的龙头之争2023-04-26 09:20:51

以太坊提款功能开启后的带宽使用情况2023-04-26 08:30:24

上海升级提款效应:数据揭示 LSD 项目们的表现2023-04-26 07:28:37

3分钟读懂基于LayerZero的多链抗MEV DEX聚合器Cashmere2023-04-25 20:05:34

对话去中心化流动性质押协议Rocket Pool:如何促进以太坊Staking民主化?2023-04-25 19:02:21

Bankless:欧美都想监管稳定币 他们怎么做?2023-04-25 17:43:44

Coinbase起诉SEC全文:请在合理时间内回应加密规则请愿书2023-04-25 16:43:34

慢雾:Web3 假钱包第三方源调查分析2023-04-25 15:43:36

Binance Sensei介绍:您的Web3 AI导师2023-04-25 13:20:55